Autenticação com JWT: o que todo dev precisa entender antes de usar em produção

Autenticação com JWT virou praticamente um padrão quando falamos de autenticação em APIs modernas.

Frontend separado, backend desacoplado, aplicações web, mobile, microserviços — todo mundo usa JWT.

O problema é que muita gente usa sem entender.

E JWT mal entendido não costuma quebrar no primeiro dia.

Ele quebra em produção, quando:

- o token vaza

- a sessão fica inconsistente

- o usuário “desloga sozinho”

- surgem falhas de segurança difíceis de rastrear

Este artigo não é um tutorial de copiar e colar código.

É sobre entender JWT o suficiente para não se arrepender depois.

Resumo rápido (pra quem já está usando JWT)

👉 JWT não é inseguro.

👉 Usar JWT sem entender é.

Antes de usar JWT em produção, você precisa saber:

- onde armazenar o token

- como definir expiração

- como lidar com refresh

- como frontend e backend se comportam juntos

- por que ambiente e variáveis importam

O que é JWT (sem definição de livro)

👉 Veja também “Problemas de ambiente e variáveis também afetam o front-end, especialmente em funcionalidades como dark mode.”

JWT (JSON Web Token) é um token assinado que carrega informações sobre o usuário.

Na prática:

- o backend gera um token

- o frontend armazena esse token

- o token é enviado a cada requisição

- o backend valida a assinatura e confia no conteúdo

JWT é:

- stateless (não depende de sessão no servidor)

- portátil

- simples de integrar

JWT não é:

- sessão tradicional

- solução mágica

- seguro por padrão

Por que JWT é tão usado hoje

JWT se encaixa bem em arquiteturas modernas porque:

- frontend e backend são separados

- APIs precisam ser stateless

- mobile e web consomem a mesma API

- escalar sessão em memória vira problema

Ele funciona muito bem com:

- React

- Next.js

- Laravel

- APIs REST

- microserviços

Mas justamente por isso, o erro se espalha rápido quando algo é feito errado.

Onde a maioria dos devs erra com JWT

👉 Veja também “Variáveis de ambiente em produção: erros que derrubam sistemas (frontend e backend)”

Aqui estão os erros mais comuns — e mais perigosos.

Guardar JWT no lugar errado

O erro clássico:

- salvar JWT no

localStorage - achar que está tudo bem

- esquecer de XSS

Se alguém injeta um script na sua aplicação, o token pode ser roubado.

Isso não significa que localStorage é sempre proibido, mas:

- tem risco

- precisa de consciência

- não pode ser tratado como detalhe

Muita gente só percebe isso depois.

Token eterno (sem expiração)

Outro erro comum:

“Depois eu coloco expiração”

JWT sem expiração:

- vira sessão eterna

- aumenta impacto de vazamento

- dificulta controle

Token precisa:

- expirar

- ser renovado

- ter ciclo de vida claro

Produção não perdoa “depois eu vejo”.

Confundir autenticação com autorização

JWT responde:

“Quem é esse usuário?”

Ele não responde automaticamente:

“O que esse usuário pode fazer?”

Misturar essas duas coisas gera:

- permissões erradas

- falhas de segurança

- código confuso

Autenticar ≠ autorizar.

JWT no frontend (React / Next.js)

No frontend, JWT costuma quebrar de forma silenciosa.

Cookie vs Header: escolha consciente

Duas abordagens comuns:

- enviar JWT via header

- armazenar JWT em cookie

Em aplicações com SSR (como Next.js), cookies costumam funcionar melhor porque:

- são enviados automaticamente

- funcionam no servidor

- evitam estado duplicado

Mas cookies também exigem:

- cuidado com flags

- atenção a segurança

- configuração correta de ambiente

Nada é grátis.

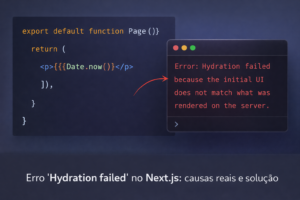

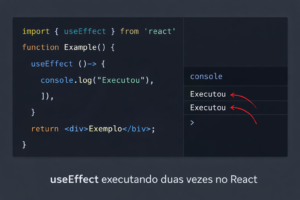

Estado autenticado inconsistente

Problema clássico:

- usuário faz login

- tudo funciona

- dá refresh

- estado quebra

Isso acontece quando:

- frontend depende só de estado em memória

- token existe, mas estado não reflete

- SSR e client divergem

Esse tipo de bug conversa diretamente com:

- uso incorreto de

useEffect - problemas de hidratação

- variáveis de ambiente mal definidas

JWT no backend (Laravel)

👉 Veja também “Em produção, problemas assim costumam se manifestar como erros mais graves no backend.”

No backend, JWT costuma quebrar por detalhes invisíveis.

Geração e validação corretas

Pontos essenciais:

- segredo forte

- assinatura válida

- expiração clara

- algoritmo correto

Se qualquer um desses falhar, o token vira risco.

Onde JWT quebra em produção

Erros muito comuns:

- segredo diferente entre ambientes

- variável de ambiente ausente

- cache usando valor antigo

- build feito com configuração errada

O resultado costuma ser:

- erro 500

- login funcionando local, quebrando em produção

- tokens inválidos sem explicação clara

Esse tipo de problema raramente é código.

Quase sempre é ambiente.

JWT não é bala de prata

Esse ponto é importante.

JWT é ótimo quando:

- frontend e backend são separados

- você precisa escalar

- sessão no servidor não faz sentido

Mas JWT não é ideal quando:

- aplicação é simples

- controle fino de sessão é necessário

- revogação imediata é obrigatória

Em alguns casos:

- sessão tradicional

- OAuth

- soluções híbridas

fazem mais sentido.

Maturidade técnica é escolher a ferramenta certa, não a mais popular.

Checklist mínimo para usar JWT sem se arrepender

Antes de subir para produção, confira:

- ✅ token tem expiração curta?

- ✅ existe estratégia de refresh?

- ✅ local de armazenamento é consciente?

- ✅ segredo está protegido por variável de ambiente?

- ✅ frontend e backend estão alinhados?

- ✅ comportamento foi testado em produção?

Esse checklist simples evita problemas sérios.

Uma dica prática para devs cansados

JWT mal feito vira:

- dívida técnica

- dor de cabeça

- risco de segurança

JWT bem entendido vira:

- solução elegante

- código previsível

- menos bugs em produção

Você não precisa ser especialista em segurança.

Precisa não tratar autenticação como detalhe.

Conclusão

JWT é uma ferramenta poderosa — e perigosa quando usada sem entendimento.

Ele funciona muito bem quando:

- você entende o ciclo de vida do token

- escolhe bem onde armazenar

- trata ambiente com seriedade

- não confunde autenticação com autorização

Agora você tem base suficiente para:

- avaliar sua implementação atual

- corrigir erros silenciosos

- usar JWT com responsabilidade em produção